Azure Active Directory (Azure AD) ist ein Identitätsdienst für Unternehmen, der Single Sign-On (SSO), Multifaktor-Authentifizierung und Dienste für bedingten Zugriff bietet, die Sie leicht in Jotform integrieren können. Um loszulegen, müssen Sie Single Sign-On in Ihrem Jotform Enterprise Server aktivieren. Außerdem benötigen Sie ein Azure AD-Konto mit Admin-Rechten.

Erstellen Ihrer eigenen Anwendung

Jotform verfügt nicht über eine Unternehmens-Galerieanwendung in Azure AD. Sie müssen also eine Nicht-Galerieanwendung zu Ihrem Azure AD hinzufügen und diese für die Verwendung von SAML-basiertem SSO konfigurieren.

Um Ihre eigene Anwendung zu erstellen

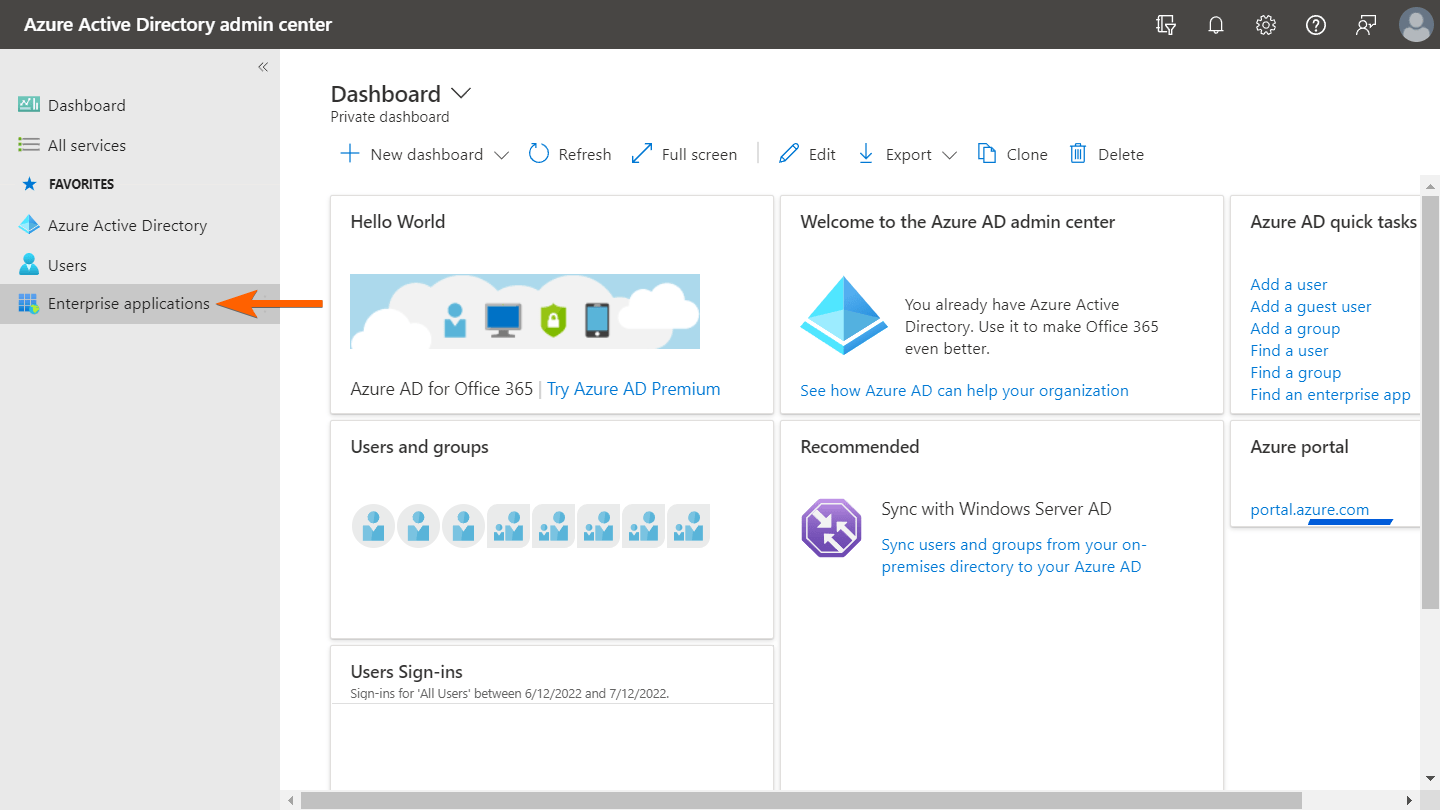

- Melden Sie sich bei Ihrem Azure AD Admin Center an.

- Gehen Sie auf der linken Seite zu Unternehmensanwendungen.

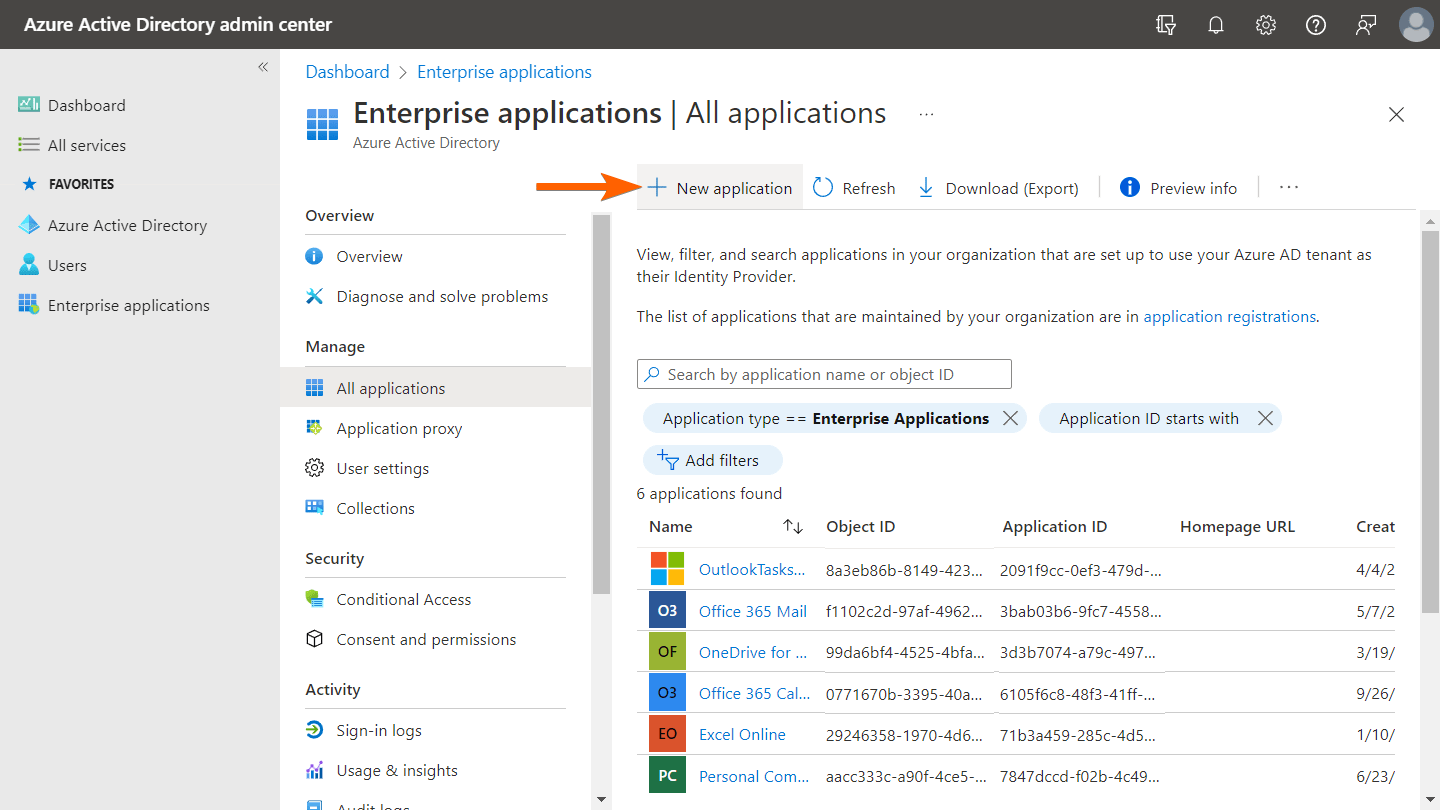

- Auf der nächsten Seite wählen Sie Neue Anwendung.

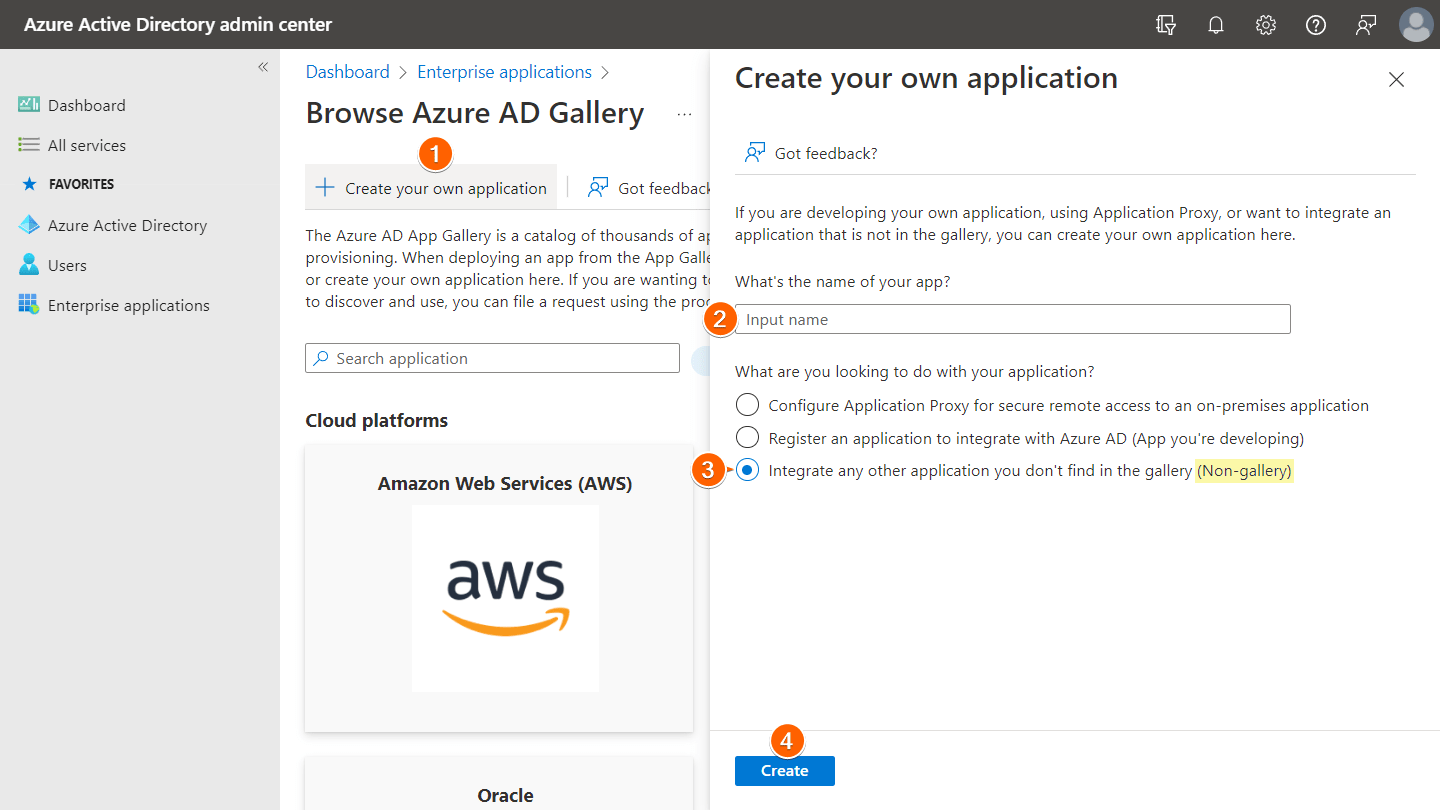

- Nächstes wählen Sie Eigene Anwendung erstellen.

- Geben Sie einen Namen für Ihre Anwendung ein.

- Wählen Sie die Option Nicht-Galerie und dann Erstellen am unteren Rand.

Der Einrichtungsassistent leitet Sie auf die Übersichtsseite der Anwendung weiter, sobald diese erstellt ist. Fahren Sie mit dem nächsten Abschnitt fort, um Ihre Security Assertion Markup Language (SAML) zu konfigurieren.

Einrichten von Single Sign-On mit SAML

SAML konfigurieren

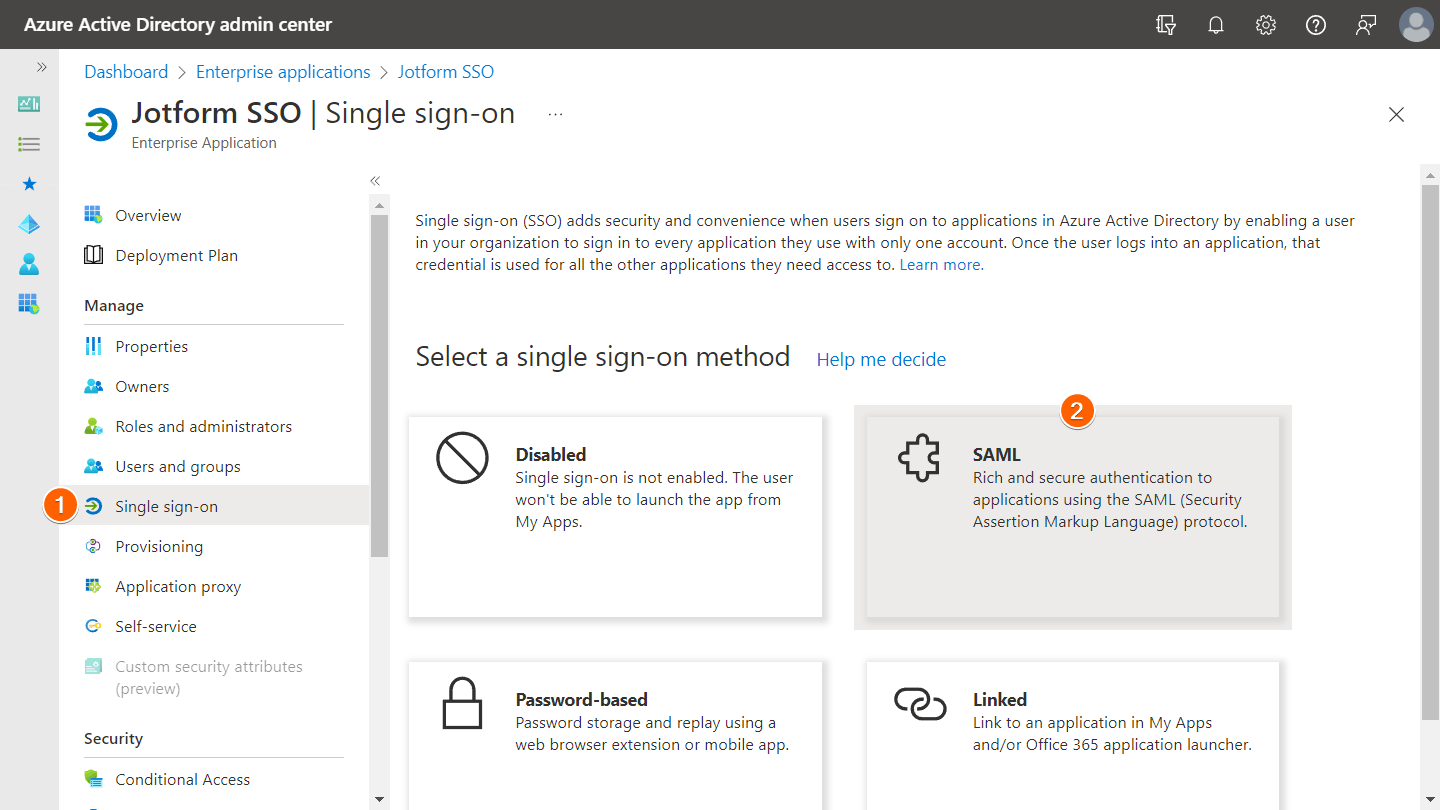

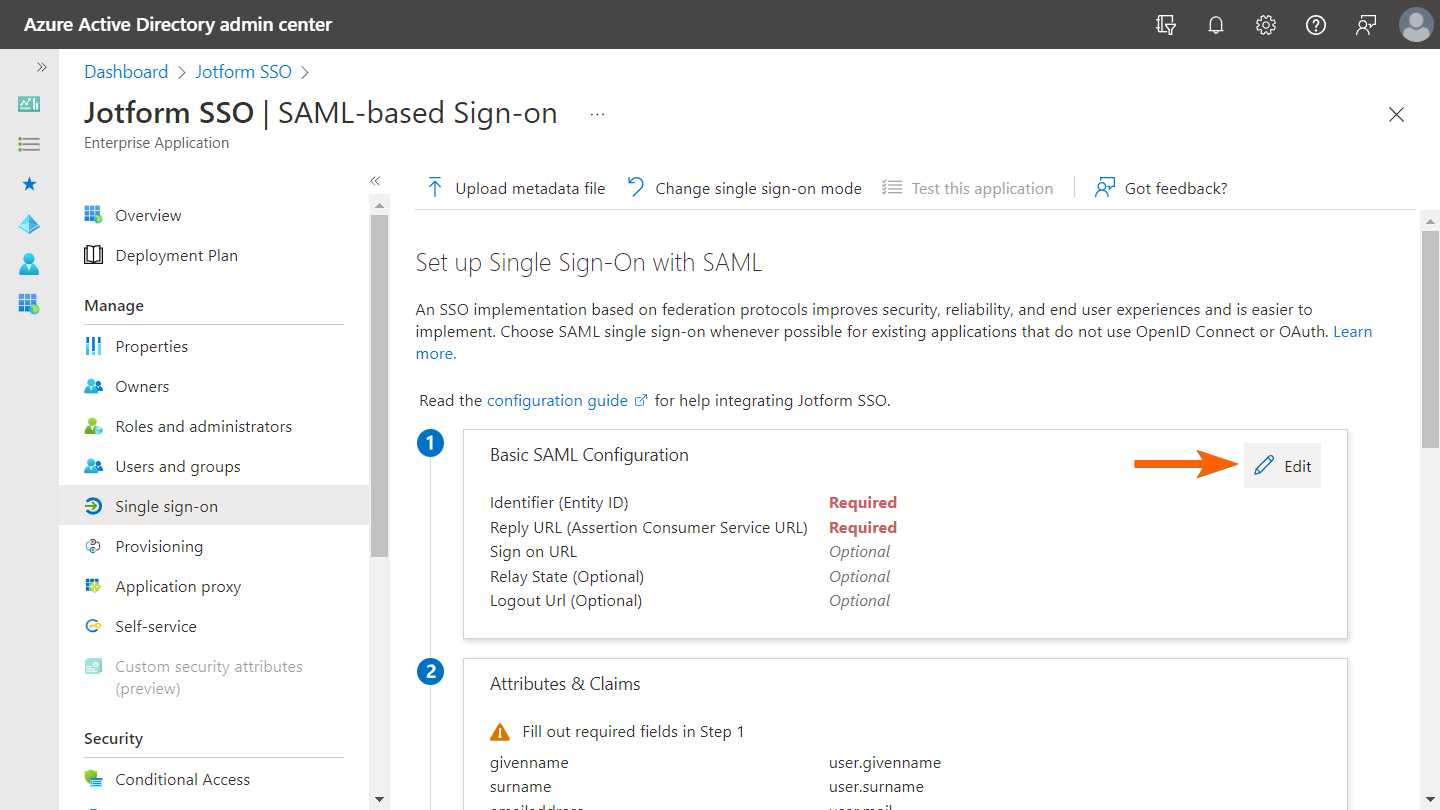

- Auf der Übersichtsseite Ihrer app gehen Sie links unter Verwalten auf Single sign-on und wählen dann SAML.

Damit öffnen Sie den Einrichtungsassistenten „Single Sign-On mit SAML einrichten“, der aus fünf Teilen besteht. Fahren Sie fort, indem Sie die ersten beiden Teile ausfüllen – Grundlegende SAML-Konfiguration und Benutzerattribute & Ansprüche.

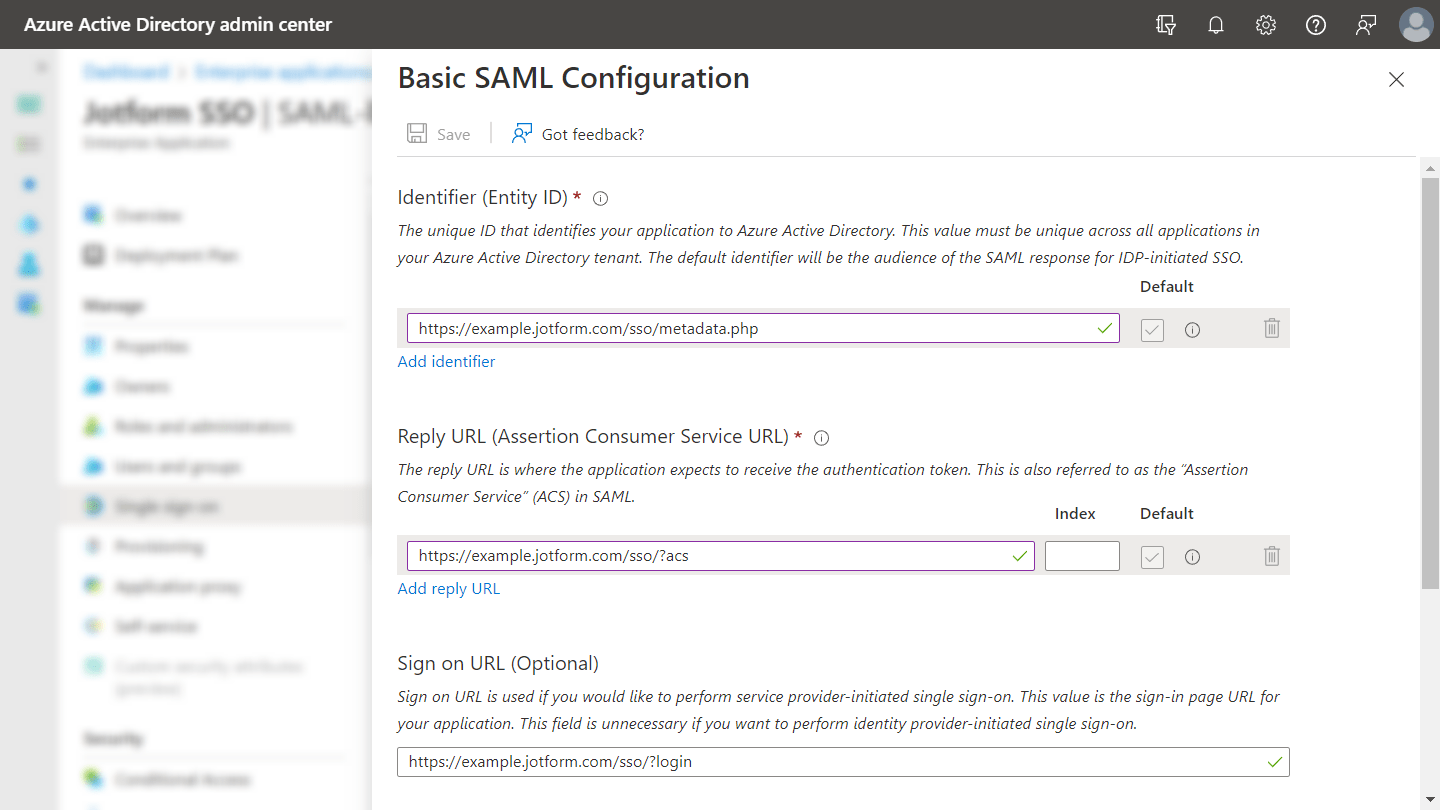

- Bearbeiten Sie den ersten Teil, Basic SAML Configuration.

- Als nächstes geben Sie Ihre Service Provider Metadaten Links ein.

Der für jedes Feld zu verwendende Wert lautet wie folgt:

- Bezeichner (Entity ID) – Verwenden Sie Ihre Jotform Entity ID

(z.B., https://example.jotform.com/sso/metadata.php). - Reply URL (Assertion Consumer Service URL) – Verwenden Sie Ihre Jotform Service Provider Assertion Consumer Service URL

(z.B., https://example.jotform.com/sso/?acs). - Anmelde-URL (Optional) – Verwenden Sie Ihre Jotform Service Provider Assertion Consumer Service URL, aber ersetzen Sie

?acsdurch?login

(z.B., https://example.jotform.com/sso/?login).

- Speichern Sie die Änderungen und beenden Sie dann den Assistenten für die grundlegende SAML-Konfiguration.

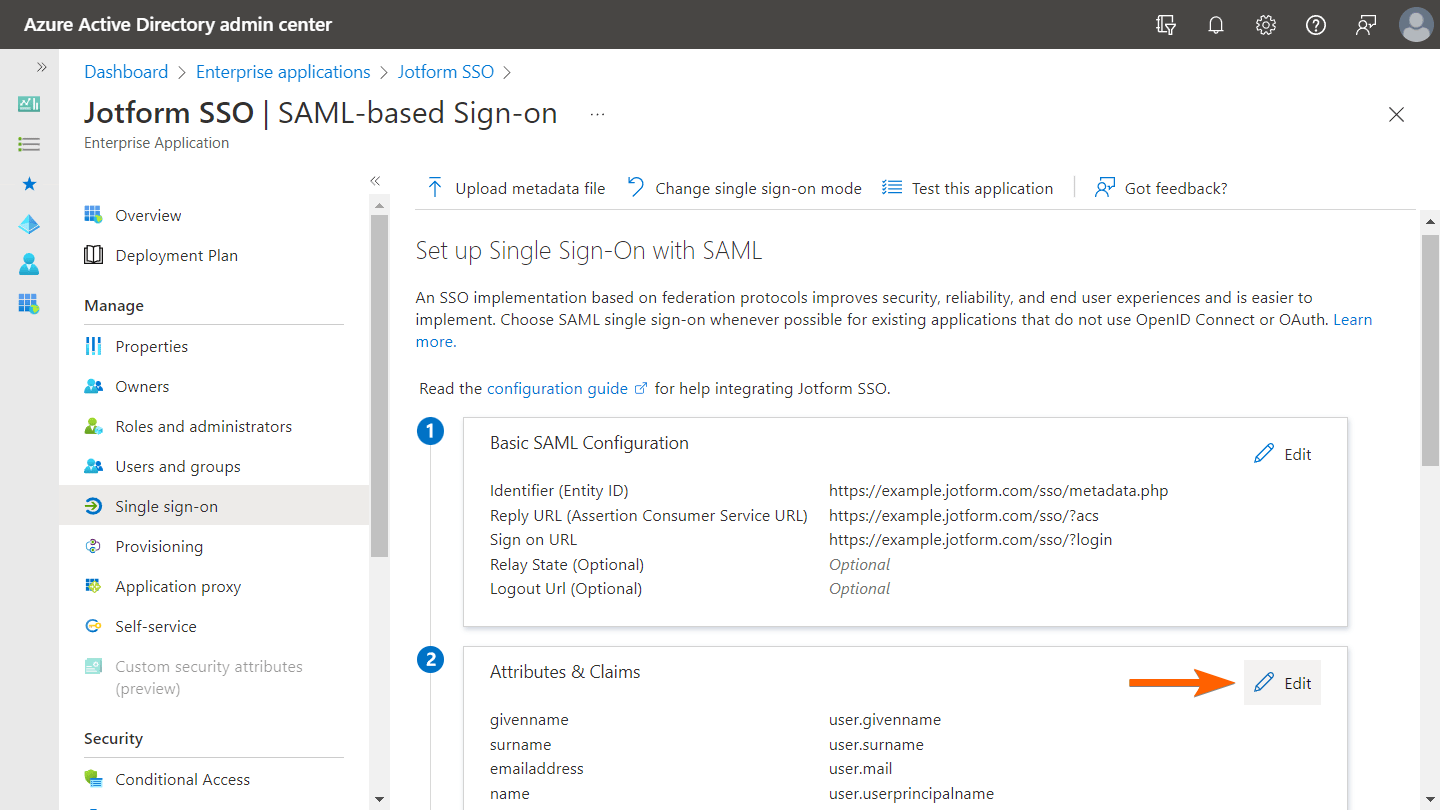

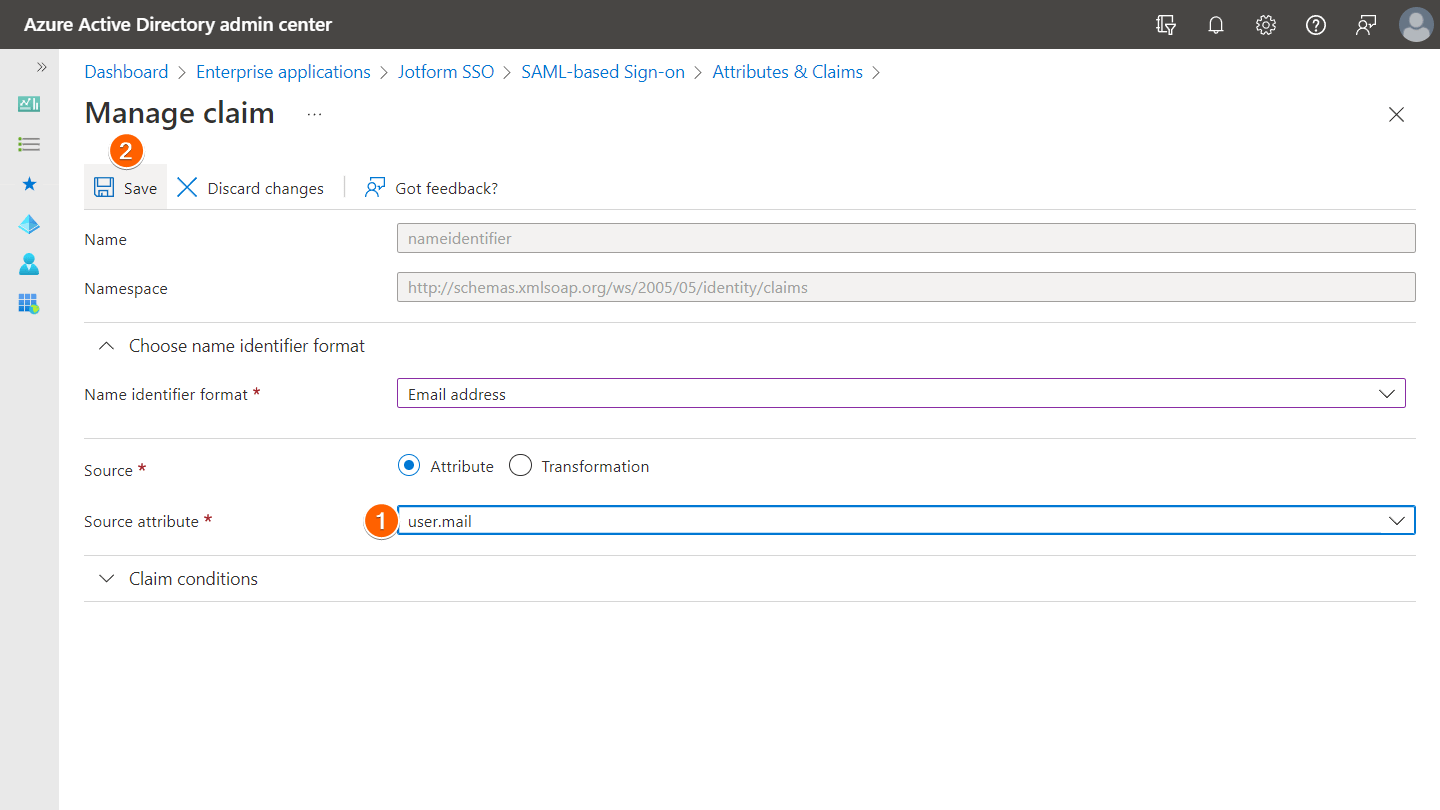

- Nun bearbeiten Sie den zweiten Teil, Attribute & Ansprüche.

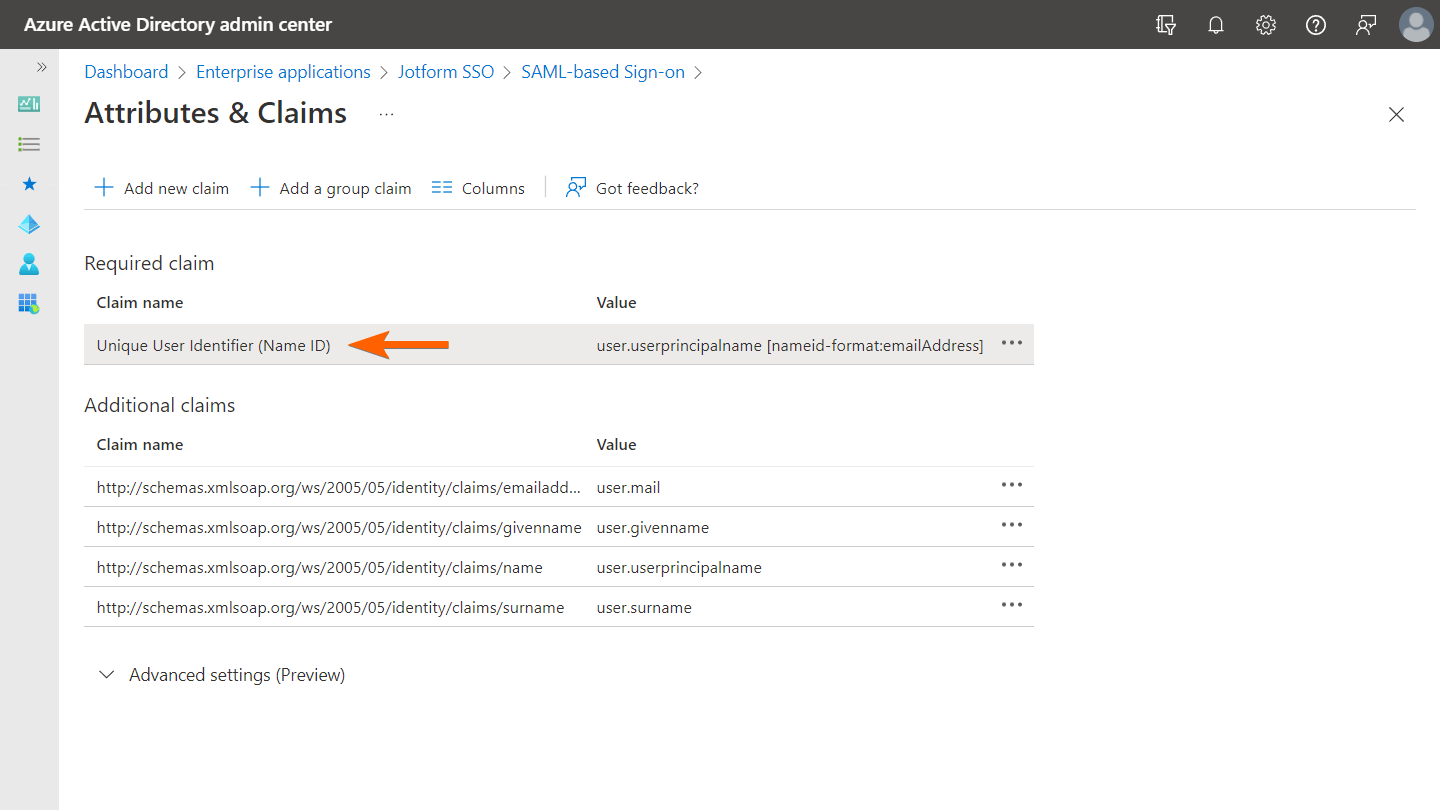

- Wählen Sie auf der nächsten Seite Einzige Benutzerkennung (Name ID).

- In das Feld Quellattribut geben Sie benutzer.mail ein.

- Speichern Sie die Änderungen und verlassen dann den Assistenten zur Einrichtung von Attributen & Ansprüchen.

Wenn das erledigt ist, fahren Sie mit dem nächsten Abschnitt fort, um die Einstellungen für die Identity Provider Metadaten in Jotform zu konfigurieren.

Integration von Azure AD SSO mit Jotform

Nachdem Sie die Ersteinrichtung, die SAML-Basiskonfiguration und die Einstellungen für Benutzerattribute und -ansprüche in Ihrer App abgeschlossen haben, müssen Sie im nächsten Schritt Ihre Azure AD-Details – die Sie in den Teilen drei und vier des Einrichtungsassistenten „Single Sign-On mit SAML einrichten“ finden – an Jotform übermitteln.

Um Ihr Azure AD SSO mit Jotform zu integrieren

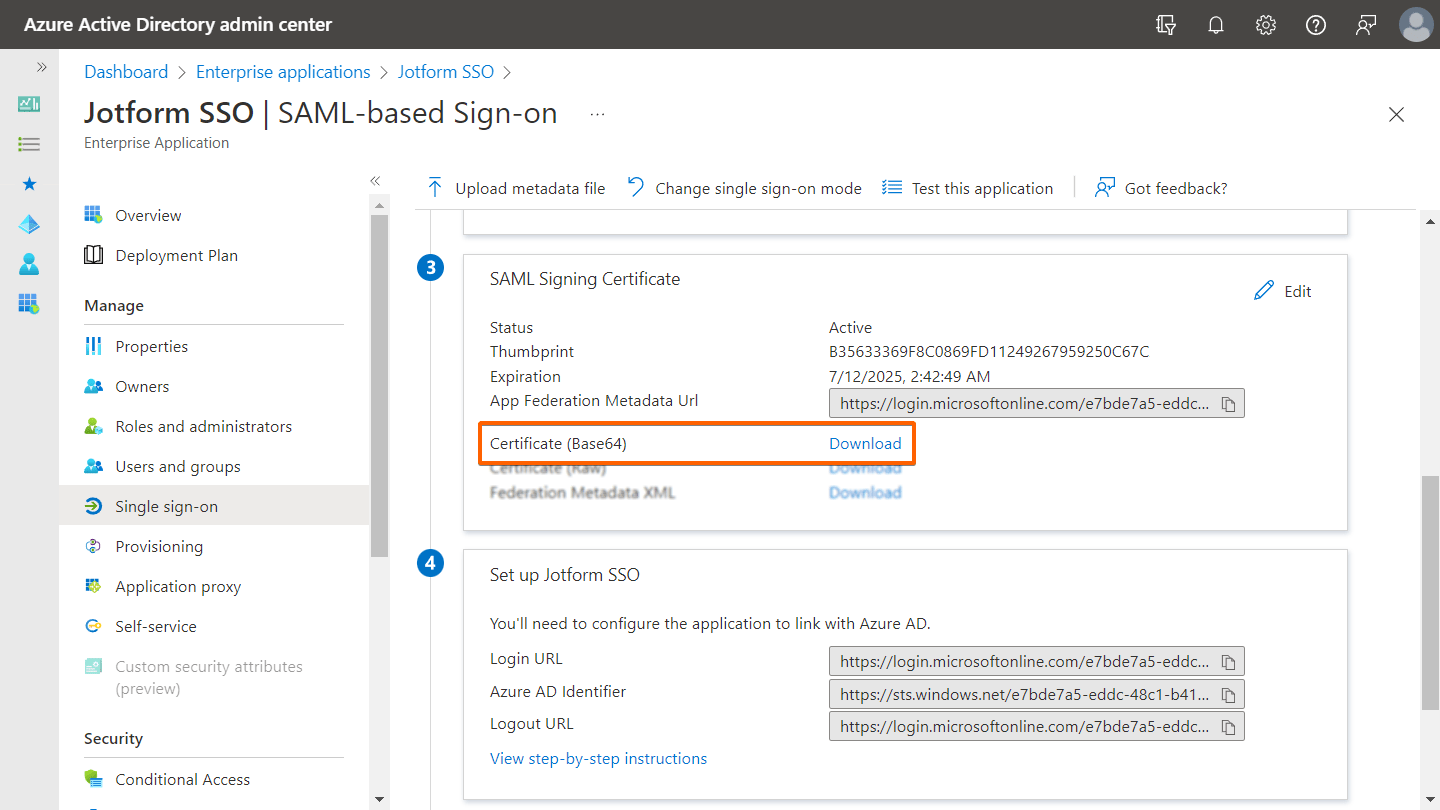

- Scrollen Sie im Einrichtungsassistenten „Single Sign-On mit SAML einrichten“ nach unten zum Abschnitt SAML Signing Certificate und laden Sie das Zertifikat (Base64) herunter.

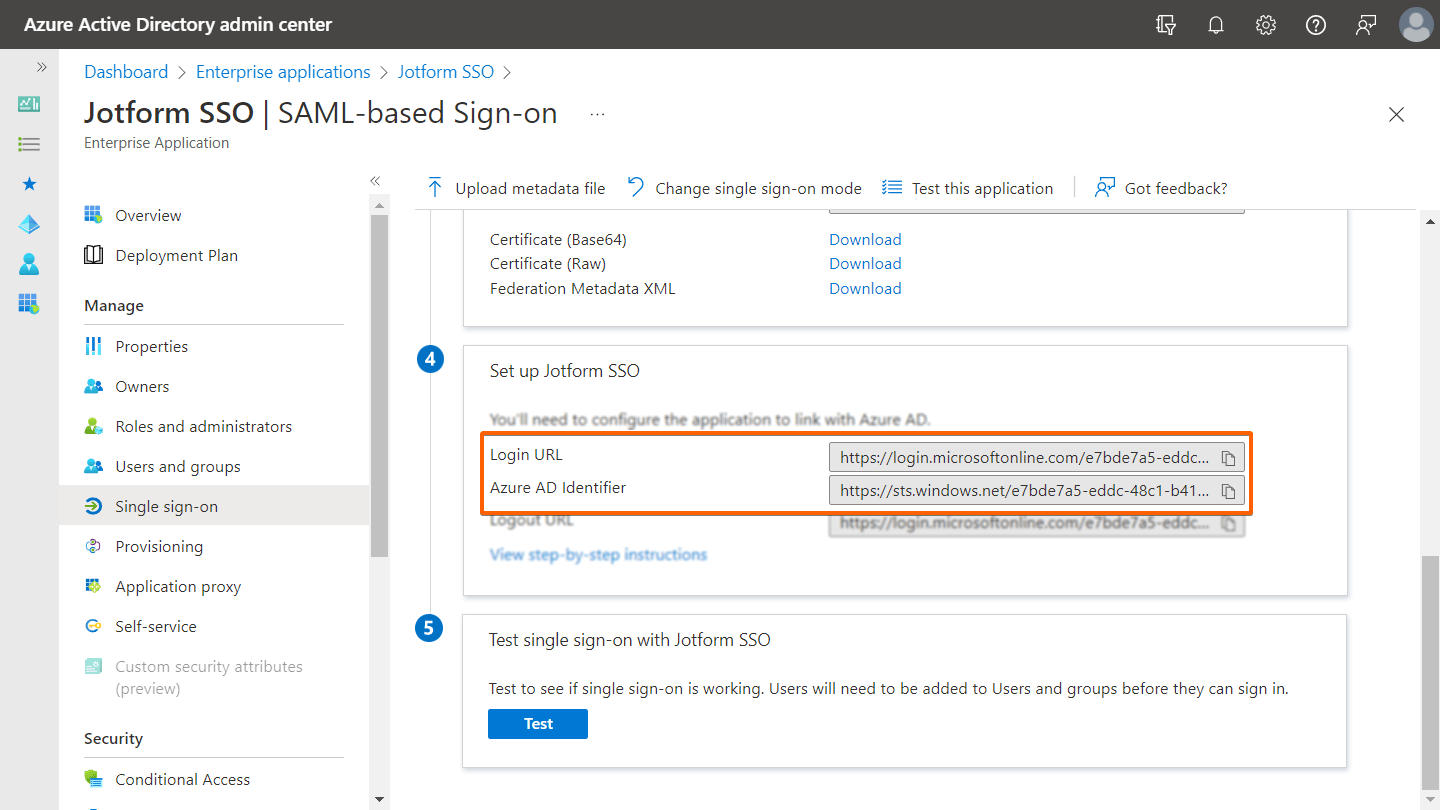

- Als Nächstes notieren Sie sich die Anmelde-URL und die Azure AD Identifier-URLs Ihrer App direkt unter dem Zertifikatsabschnitt.

- Nun öffnen Sie Ihre Jotform SSO Einstellungsseite in einem neuen Tab und geben die Details in die Identity Provider Metadata Felder ein.

Der für jedes Feld zu verwendende Wert lautet wie folgt:

- Entity ID – Verwenden Sie Ihren Azure AD Identifier.

- SSO URL – Verwenden Sie Ihre Azure AD Login URL.

- Zertifikat – Verwenden Sie den Inhalt Ihrer Azure AD Zertifikat (Base64)-Datei.

Hinweis: Um Ihr Zertifikat anzuzeigen, öffnen Sie es mit einem Texteditor (z.B. Notepad, TextEdit).

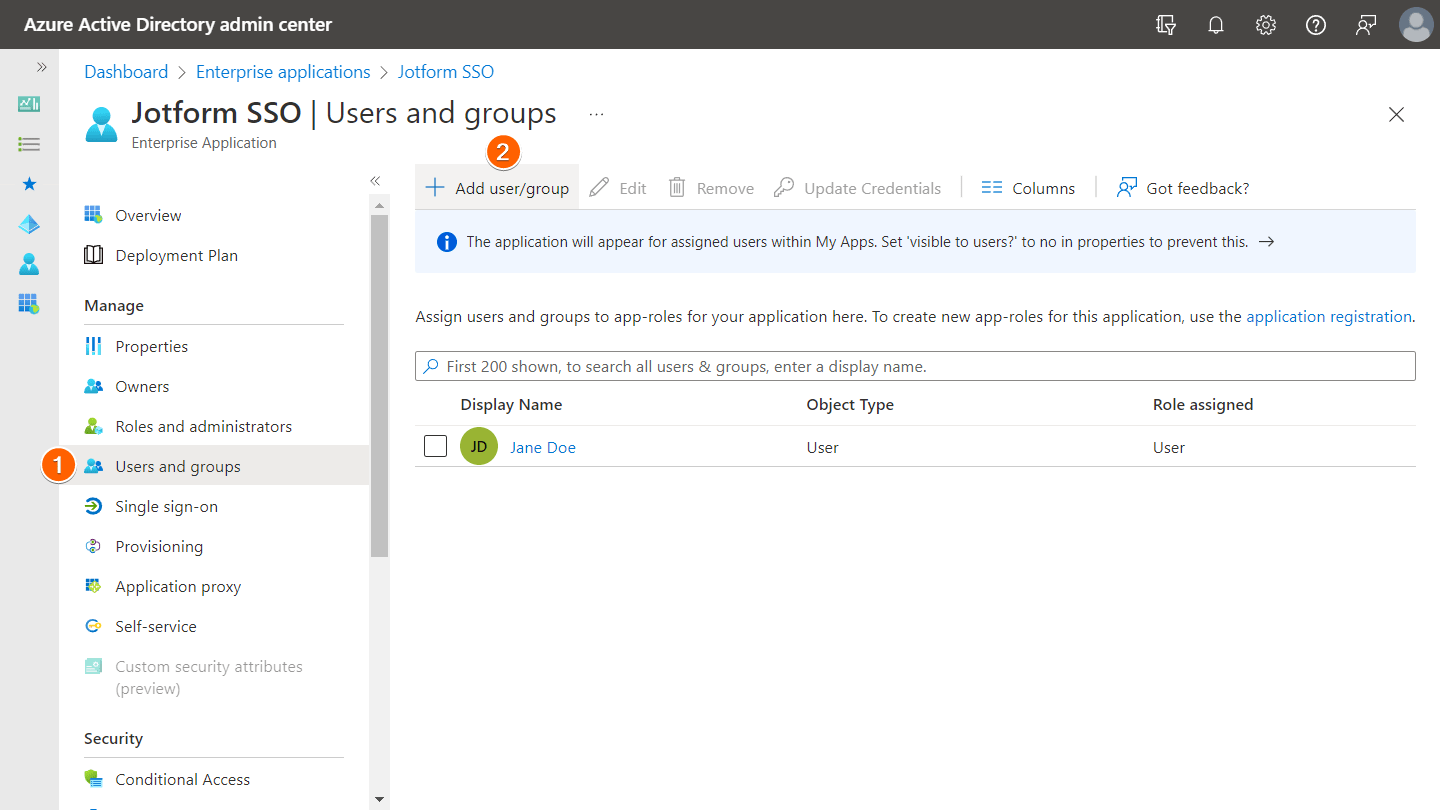

- Gehen Sie zurück zu Ihrer Azure AD SAML App Seite und weisen Sie Ihre App einem Benutzer oder einer Gruppe zu.

- Schließlich gehen Sie zurück zu Ihrer Jotform SSO Einstellungsseite und speichern Ihre Konfiguration.

Kommentar abschicken: